Một chiến dịch lừa đảo ngắn hạn đã được quan sát thấy lợi dụng một cách khai thác mới đã bỏ qua bản vá do Microsoft đưa ra để sửa lỗ hổng thực thi mã từ xa ảnh hưởng đến thành phần MSHTML với mục tiêu phân phối phần mềm độc hại Formbook.

Các nhà nghiên cứu của SophosLabs, Andrew Brandt và Stephen Ormandy, cho biết: “Các tệp đính kèm thể hiện sự leo thang của việc kẻ tấn công lạm dụng lỗi CVE-2021-40444 và chứng minh rằng ngay cả một bản vá không phải lúc nào cũng giảm thiểu hành động của kẻ tấn công có động cơ và đủ kỹ năng” báo cáo mới được công bố hôm thứ Ba.

CVE-2021-40444 (điểm CVSS: 8,8) liên quan đến một lỗ hổng thực thi mã từ xa trong MSHTML có thể bị khai thác bằng cách sử dụng các tài liệu Microsoft Office được chế tạo đặc biệt. Mặc dù Microsoft đã giải quyết điểm yếu về bảo mật như một phần của bản cập nhật Patch Tuesday vào tháng 9 năm 2021, nhưng nó đã được đưa vào sử dụng trong nhiều cuộc tấn công kể từ khi các chi tiết liên quan đến lỗ hổng được công khai.

Cùng tháng đó, gã khổng lồ công nghệ đã phát hiện ra một chiến dịch lừa đảo có mục tiêu đã tận dụng lỗ hổng để triển khai Cobalt Strike Beacons trên các hệ thống Windows bị xâm phạm. Sau đó vào tháng 11, SafeBreach Labs đã báo cáo chi tiết về một hoạt động của tác nhân đe dọa Iran nhằm vào các nạn nhân nói tiếng Farsi bằng một trình đánh cắp thông tin dựa trên PowerShell mới được thiết kế để thu thập thông tin nhạy cảm.

Chiến dịch mới do Sophos phát hiện nhằm mục đích tìm cách bảo vệ bản vá bằng cách biến hình thành công cụ khai thác Office bằng chứng công khai và vũ khí hóa nó để phân phối phần mềm độc hại Formbook. Công ty an ninh mạng cho biết sự thành công của cuộc tấn công một phần có thể là do một “bản vá tập trung quá hẹp”.

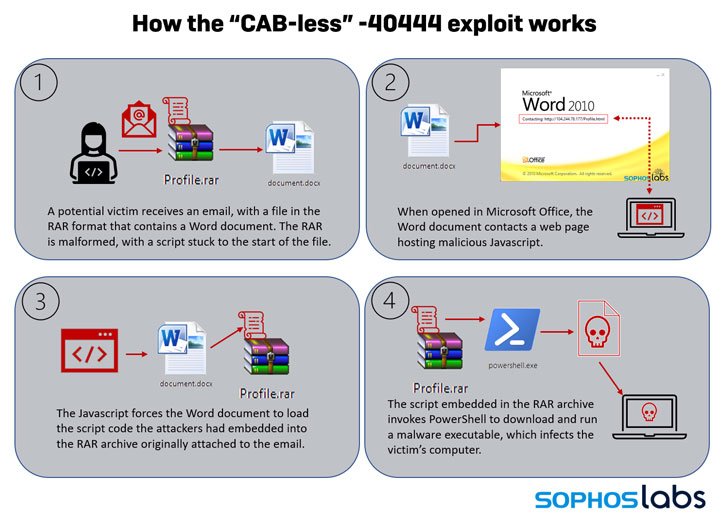

“Trong các phiên bản khai thác đầu tiên của CVE-2021-40444, [the] Các nhà nghiên cứu giải thích rằng tài liệu Office độc hại đã truy xuất một tải trọng phần mềm độc hại được đóng gói trong một tệp Microsoft Cabinet (hoặc .CAB). Lưu trữ RAR. “

CAB-ít hơn 40444, như cách khai thác sửa đổi được gọi, kéo dài trong 36 giờ từ ngày 24 đến ngày 25 tháng 10, trong đó các email spam chứa tệp lưu trữ RAR không đúng định dạng đã được gửi đến các nạn nhân tiềm năng. Đến lượt mình, tệp RAR bao gồm một tập lệnh được viết trong Windows Script Host (WSH) và một Tài liệu Word mà khi mở ra, nó đã liên hệ với một máy chủ từ xa lưu trữ JavaScript độc hại.

Do đó, mã JavaScript đã sử dụng Tài liệu Word làm đường dẫn để khởi chạy tập lệnh WSH và thực thi lệnh PowerShell được nhúng trong tệp RAR để truy xuất tải phần mềm độc hại Formbook từ trang web do kẻ tấn công kiểm soát.

Về lý do tại sao khai thác biến mất một chút sau một ngày được sử dụng, manh mối nằm ở thực tế là các tệp lưu trữ RAR đã sửa đổi sẽ không hoạt động với các phiên bản cũ hơn của tiện ích WinRAR. Các nhà nghiên cứu cho biết: “Vì vậy, thật bất ngờ, trong trường hợp này, người dùng phiên bản WinRAR cũ hơn, lỗi thời hơn nhiều sẽ được bảo vệ tốt hơn so với người dùng phiên bản mới nhất.

Nhà nghiên cứu chính của SophosLabs, Andrew Brandt cho biết: “Nghiên cứu này là một lời nhắc nhở rằng bản vá không thể bảo vệ khỏi tất cả các lỗ hổng trong mọi trường hợp. “Đặt các giới hạn ngăn người dùng vô tình kích hoạt một tài liệu độc hại sẽ giúp ích, nhưng mọi người vẫn có thể bị dụ nhấp vào nút ‘bật nội dung'.”

“Do đó, điều tối quan trọng là phải giáo dục nhân viên và nhắc nhở họ nghi ngờ về các tài liệu được gửi qua email, đặc biệt là khi họ nhận được các định dạng tệp nén bất thường hoặc không quen thuộc từ những người hoặc công ty mà họ không biết”, Brandt nói thêm.

.