Theo nghiên cứu mới được công bố bởi Intel 471, có tới 722 cuộc tấn công ransomware đã được quan sát thấy trong quý 4 năm 2021, với LockBit 2.0, Conti, PYSA, Hive và Grief đang nổi lên như những chủng loại phổ biến nhất, theo nghiên cứu mới được công bố bởi Intel 471.

Các cuộc tấn công đánh dấu sự gia tăng lần lượt 110 và 129 cuộc tấn công từ quý 3 và quý 2 năm 2021. Tổng cộng, 34 biến thể ransomware khác nhau đã được phát hiện trong khoảng thời gian ba tháng từ tháng 10 đến tháng 12 năm 2021.

Các nhà nghiên cứu cho biết: “Dòng ransomware phổ biến nhất trong quý 4 năm 2021 là LockBit 2.0, chịu trách nhiệm cho 29,7% tổng số sự cố được báo cáo, tiếp theo là Conti với 19%, PYSA là 10,5% và Hive là 10,1%”, các nhà nghiên cứu cho biết trong một báo cáo được chia sẻ với The Hacker News.

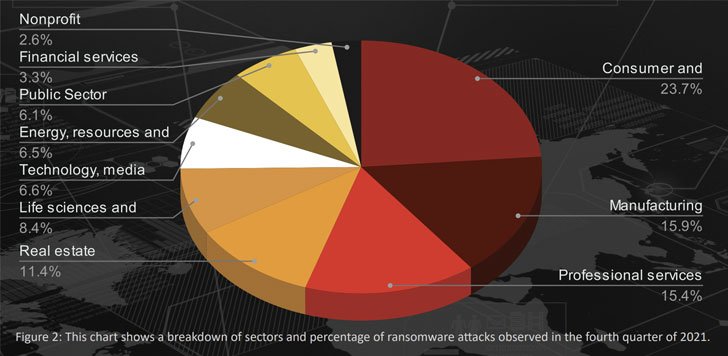

Một số ngành bị ảnh hưởng nhiều nhất trong quý là hàng tiêu dùng và công nghiệp; chế tạo; dịch vụ và tư vấn chuyên nghiệp; địa ốc; khoa học đời sống và chăm sóc sức khỏe; công nghệ, truyền thông và viễn thông; năng lượng, tài nguyên và nông nghiệp; khu vực công; các dịch vụ tài chính; và các tổ chức phi lợi nhuận.

Trong số tất cả các cuộc tấn công LockBit 2.0 được ghi nhận, các quốc gia bị ảnh hưởng nhiều nhất bao gồm Mỹ, tiếp theo là Ý, Đức, Pháp và Canada. Phần lớn các trường hợp nhiễm Conti cũng được báo cáo ở Mỹ, Đức và Ý. Hoa Kỳ vẫn là quốc gia bị ảnh hưởng nhiều nhất đối với các cuộc tấn công bằng mã độc tống tiền PYSA và Hive.

Các nhà nghiên cứu cho biết: “Các cuộc tấn công ảnh hưởng đến lĩnh vực sản phẩm công nghiệp và tiêu dùng đã tăng 22,2% so với quý 3 năm 2021, trở thành lĩnh vực bị ảnh hưởng nhiều nhất trong quý 4”.

Các phát hiện được đưa ra khi một chủng ransomware tương đối chưa được biết đến có tên Nokoyawa với “những điểm tương đồng nổi bật” với ransomware Hive đã được đưa ra ánh sáng, với hầu hết các mục tiêu của nó chủ yếu nằm ở Argentina.

“Cả Nokoyawa và Hive đều bao gồm việc sử dụng Cobalt Strike như một phần của giai đoạn đến của cuộc tấn công, cũng như việc sử dụng các công cụ hợp pháp, nhưng thường bị lạm dụng, chẳng hạn như máy quét chống rootkit GMER và PC Hunter để trốn tránh phòng thủ” Các nhà nghiên cứu của Trend Micro đã trình bày chi tiết vào tuần trước.

.