Kẻ đe dọa Donot Team đã cập nhật bộ công cụ chống phần mềm độc hại Jaca Windows của mình với các khả năng được cải thiện, bao gồm một mô-đun đánh cắp được cải tiến được thiết kế để lấy cắp thông tin từ các trình duyệt Google Chrome và Mozilla Firefox.

Các cải tiến cũng bao gồm một chuỗi lây nhiễm mới kết hợp các thành phần không có giấy tờ trước đây vào khuôn khổ mô-đun, các nhà nghiên cứu của Morphisec Hido Cohen và Arnold Osipov tiết lộ trong một báo cáo được công bố vào tuần trước.

Còn được gọi là APT-C-35 và Viceroy Tiger, Đội Donot được biết đến với việc đặt mục tiêu vào các thực thể quốc phòng, ngoại giao, chính phủ và quân sự ở Ấn Độ, Pakistan, Sri Lanka và Bangladesh, ít nhất là kể từ năm 2016.

Bằng chứng được Tổ chức Ân xá Quốc tế khai quật vào tháng 10 năm 2021 đã kết nối cơ sở hạ tầng tấn công của nhóm với một công ty an ninh mạng của Ấn Độ có tên Innefu Labs.

Các chiến dịch lừa đảo trực tuyến có chứa các tài liệu Microsoft Office độc hại là con đường phân phối phần mềm độc hại được ưa thích, tiếp theo là lợi dụng macro và các lỗ hổng đã biết khác trong phần mềm năng suất để khởi chạy backdoor.

Các phát hiện mới nhất từ Morphisec được xây dựng dựa trên một báo cáo trước đó của công ty an ninh mạng ESET, trong đó trình bày chi tiết các cuộc xâm nhập của kẻ thù chống lại các tổ chức quân sự có trụ sở tại Nam Á bằng cách sử dụng một số phiên bản của khung phần mềm độc hại yty của nó, một trong số đó là Jaca.

Điều này dẫn đến việc sử dụng các tài liệu RTF lừa người dùng bật macro, dẫn đến việc thực thi một đoạn shellcode được đưa vào bộ nhớ, đến lượt nó, được sắp xếp để tải xuống shellcode giai đoạn hai từ lệnh-và-điều khiển của nó (C2) người phục vụ.

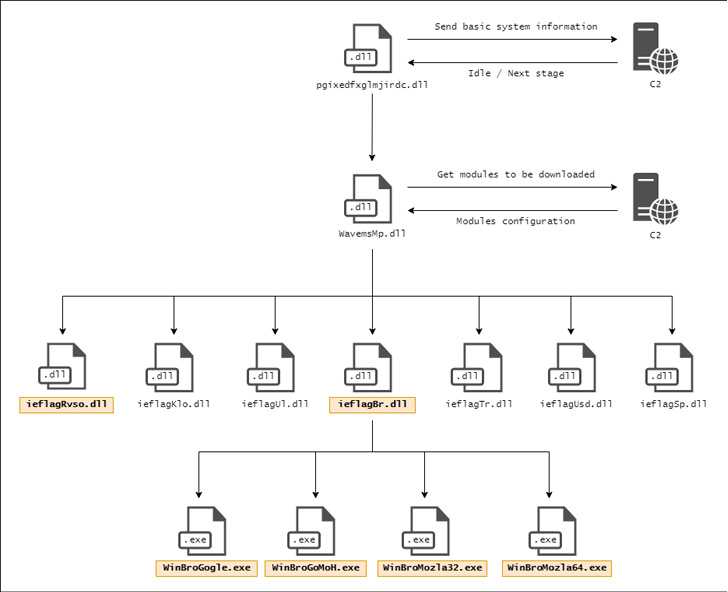

Giai đoạn thứ hai sau đó hoạt động như một kênh để truy xuất tệp DLL (“pgixedfxglmjirdc.dll” từ một máy chủ từ xa khác, khởi động sự lây nhiễm thực sự bằng cách báo hiệu thông tin hệ thống tới máy chủ C2, thiết lập tính bền vững thông qua Tác vụ đã lên lịch và tìm nạp DLL giai đoạn tiếp theo (“WavemsMp.dll”).

“Mục đích chính của giai đoạn này là tải xuống và thực thi các mô-đun được sử dụng để lấy cắp thông tin của người dùng”, các nhà nghiên cứu lưu ý. “Để hiểu mô-đun nào được sử dụng trong quá trình lây nhiễm hiện tại, phần mềm độc hại sẽ giao tiếp với một máy chủ C2 khác.”

Về phần mình, miền C2 có được bằng cách truy cập vào liên kết nhúng trỏ đến tài liệu Google Drive, cho phép phần mềm độc hại truy cập vào cấu hình yêu cầu các mô-đun được tải xuống và thực thi.

Các mô-đun này mở rộng các tính năng của phần mềm độc hại và thu thập nhiều loại dữ liệu như tổ hợp phím, ảnh chụp màn hình, tệp và thông tin được lưu trữ trong trình duyệt web. Ngoài ra, một phần của bộ công cụ là một mô-đun trình bao đảo ngược cho phép tác nhân truy cập từ xa vào máy nạn nhân.

Sự phát triển này là một dấu hiệu khác cho thấy các tác nhân đe dọa đang tích cực điều chỉnh các chiến thuật và kỹ thuật của họ để có hiệu quả nhất trong việc lây nhiễm ban đầu và duy trì khả năng truy cập từ xa trong thời gian dài.

Các nhà nghiên cứu cho biết: “Việc bảo vệ chống lại các APT như nhóm Donot yêu cầu chiến lược Phòng thủ trong Chiều sâu sử dụng nhiều lớp bảo mật để đảm bảo khả năng dự phòng nếu bất kỳ lớp nhất định nào bị vi phạm”.

.