Các cơ quan tình báo ở Anh và Mỹ đã tiết lộ chi tiết về một phần mềm độc hại botnet mới có tên là Cyclops Blink được cho là do nhóm hack Sandworm do Nga hậu thuẫn và được triển khai trong các cuộc tấn công từ năm 2019.

Các cơ quan cho biết: “Cyclops Blink dường như là một khuôn khổ thay thế cho phần mềm độc hại VPNFilter bị lộ vào năm 2018, đã khai thác các thiết bị mạng, chủ yếu là các bộ định tuyến văn phòng / văn phòng nhỏ (SOHO) và các thiết bị lưu trữ gắn mạng (NAS)”. “Điểm chung với VPNFilter, việc triển khai Cyclops Blink cũng xuất hiện một cách bừa bãi và phổ biến.”

Cố vấn chung của chính phủ đến từ Trung tâm An ninh mạng Quốc gia Vương quốc Anh (NCSC), Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA), Cơ quan An ninh Quốc gia (NSA) và Cục Điều tra Liên bang (FBI) tại Hoa Kỳ.

Sandworm, hay còn gọi là Gấu Voodoo, là tên được gán cho một kẻ thù tiên tiến hoạt động bên ngoài Nga, được biết là đã hoạt động ít nhất từ năm 2008. Nhóm tấn công đã thể hiện sự tập trung đặc biệt vào các thực thể ở Ukraine và được cho là đứng sau người Ukraine. Các cuộc tấn công vào lĩnh vực năng lượng đã gây ra tình trạng mất điện trên diện rộng vào cuối năm 2015.

Vào tháng 10 năm 2020, kẻ đe dọa chính thức được liên kết với đơn vị quân đội 74455 của Tổng cục Tình báo Chính (GRU) của Nga.

VPNFilter lần đầu tiên được ghi nhận bởi Cisco Talos vào tháng 5 năm 2018, mô tả nó là một “hệ thống phần mềm độc hại mô-đun phức tạp” có chung điểm trùng lặp với phần mềm độc hại BlackEnergy của Sandworm và có các tính năng hỗ trợ các hoạt động thu thập thông tin tình báo và tấn công mạng phá hoại.

Phần mềm độc hại mạng botnet IoT được phát hiện đã xâm nhập hơn 500.000 bộ định tuyến ở ít nhất 54 quốc gia, nhắm mục tiêu vào các thiết bị của Linksys, MikroTik, NETGEAR và TP-Link, ASUS, D-Link, Huawei, Ubiquiti, QNAP, UPVEL và ZTE.

Cùng tháng đó, chính phủ Hoa Kỳ đã thông báo về việc thu giữ và gỡ xuống một miền internet quan trọng được sử dụng cho các cuộc tấn công, kêu gọi chủ sở hữu của các thiết bị SOHO và NAS có thể bị nhiễm virus khởi động lại thiết bị của họ để tạm thời ngăn chặn phần mềm độc hại.

Kể từ tháng 1 năm 2021, một phân tích từ Trend Micro đã xác định “các phần mềm lây nhiễm còn sót lại” vẫn còn trên hàng nghìn mạng sau khi đánh chìm VPNFilter, ngay cả khi diễn viên Sandworm đồng thời chọn trang bị lại phần mềm độc hại để phản ứng với các tiết lộ công khai.

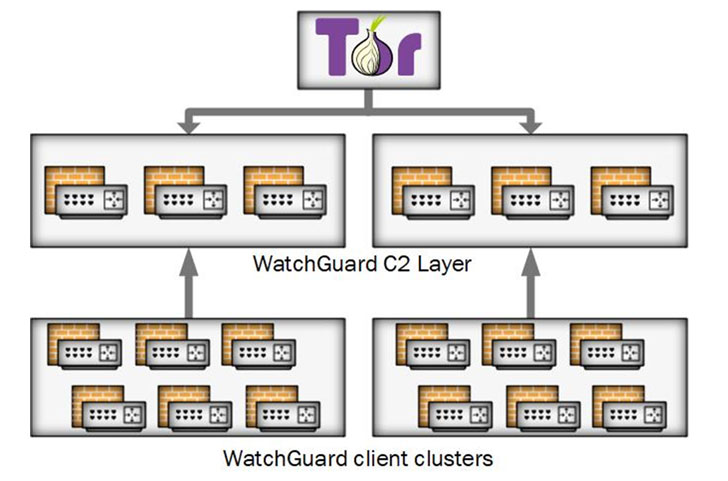

Cyclops Blink, với tên gọi thay thế, được cho là đã hoạt động từ ít nhất tháng 6 năm 2019, chủ yếu nhắm vào các thiết bị tường lửa WatchGuard, mặc dù các cơ quan cho biết rằng phần mềm độc hại có thể được tái sử dụng để tấn công các kiến trúc và phần sụn khác.

Đáng quan tâm hơn, phần mềm độc hại botnet được triển khai dưới dạng bản cập nhật giả và có khả năng sống sót khi khởi động lại và nâng cấp phần sụn, với giao tiếp lệnh và kiểm soát (C2) được tạo điều kiện thông qua mạng ẩn danh Tor.

Các nhà nghiên cứu lưu ý: “Bản thân phần mềm độc hại này rất phức tạp và có tính mô-đun với chức năng cốt lõi cơ bản là báo hiệu thông tin thiết bị trở lại máy chủ và cho phép các tệp được tải xuống và thực thi,” các nhà nghiên cứu lưu ý. “Ngoài ra còn có chức năng thêm các mô-đun mới trong khi phần mềm độc hại đang chạy, điều này cho phép Sandworm triển khai khả năng bổ sung theo yêu cầu.”

WatchGuard, trong một bản tin độc lập, đã gọi nó là một mạng botnet do nhà nước tài trợ, đã tận dụng một lỗ hổng bảo mật đã được xác định trước đó trong chương trình cơ sở Firebox làm véc tơ truy cập ban đầu. Sự thiếu sót cuối cùng đã được giải quyết vào tháng 5 năm 2021.

Công ty cho biết: “Dựa trên các ước tính hiện tại, Cyclops Blink có thể đã ảnh hưởng đến khoảng 1% các thiết bị tường lửa WatchGuard đang hoạt động. “Chỉ những thiết bị đã được định cấu hình để quản lý mở với Internet mới dễ bị Cyclops Blink.”

Công ty có trụ sở tại Seattle cũng khuyến nghị khách hàng thực hiện ngay các bước được nêu trong Kế hoạch chẩn đoán và khắc phục hậu quả nháy mắt 4 bước Cyclops để chẩn đoán và loại bỏ mối đe dọa do hoạt động nguy hiểm tiềm ẩn từ botnet.

Phát hiện này được đưa ra khi Nga chính thức phát động một chiến dịch quân sự quy mô đầy đủ để xâm lược Ukraine, ngay khi cơ sở hạ tầng CNTT của nước này bị tê liệt bởi một chuỗi xóa dữ liệu và các cuộc tấn công từ chối dịch vụ (DDoS) phân tán.

.