Các cơ quan tình báo và an ninh mạng của Mỹ đã cảnh báo về việc các tổ chức mạng do nhà nước bảo trợ có trụ sở tại Trung Quốc lợi dụng các lỗ hổng mạng để khai thác các tổ chức khu vực công và tư nhân ít nhất kể từ năm 2020.

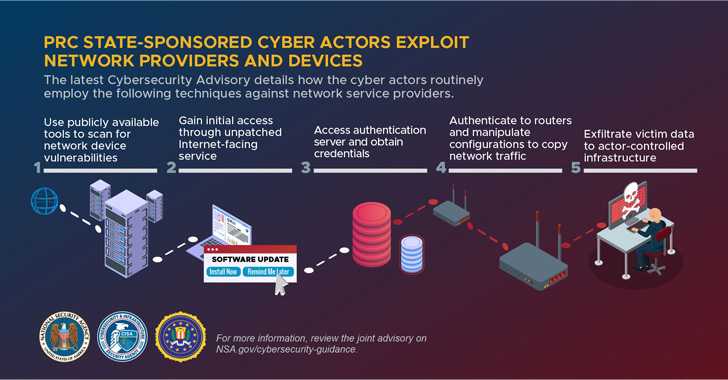

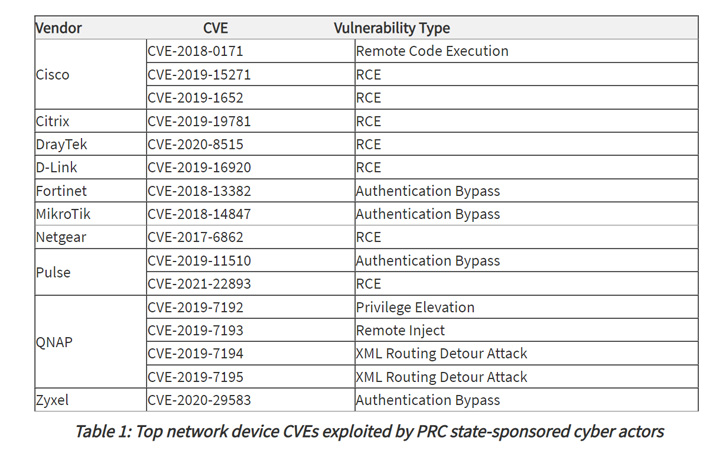

Các chiến dịch xâm nhập rộng rãi nhằm mục đích khai thác các lỗi bảo mật đã được xác định công khai trong các thiết bị mạng như bộ định tuyến Văn phòng nhỏ / Văn phòng tại nhà (SOHO) và thiết bị Lưu trữ kèm theo mạng (NAS) với mục tiêu truy cập sâu hơn vào mạng nạn nhân.

Ngoài ra, các tác nhân đã sử dụng các thiết bị bị xâm nhập này làm lưu lượng truy cập lệnh và kiểm soát tuyến đường (C2) để đột nhập vào các mục tiêu khác trên quy mô lớn, Cơ quan An ninh Quốc gia Hoa Kỳ (NSA), Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA) và Liên bang Cục Điều tra (FBI) cho biết trong một cuộc tư vấn chung.

Các thủ phạm, bên cạnh việc thay đổi chiến thuật để đáp lại các tiết lộ công khai, được biết là sử dụng kết hợp các công cụ tùy chỉnh và mã nguồn mở để do thám và quét lỗ hổng cũng như để che giấu và trộn lẫn hoạt động của chúng.

Các cuộc tấn công được tạo điều kiện thuận lợi bằng cách truy cập các máy chủ bị xâm nhập, mà các cơ quan này gọi là điểm nhảy, từ các địa chỉ IP có trụ sở tại Trung Quốc, sử dụng chúng để lưu trữ các miền C2, tài khoản email và giao tiếp với các mạng mục tiêu.

“Các tác nhân mạng sử dụng các điểm nhảy này như một kỹ thuật gây nhiễu khi tương tác với mạng nạn nhân”, các cơ quan lưu ý, nêu chi tiết mô hình vũ khí hóa lỗ hổng của đối thủ trong các tổ chức viễn thông và nhà cung cấp dịch vụ mạng.

Sau khi giành được chỗ đứng trong mạng thông qua một nội dung trực tuyến internet chưa được vá, các tác nhân đã được quan sát nhận được thông tin đăng nhập cho tài khoản người dùng và tài khoản quản trị, tiếp theo là chạy các lệnh của bộ định tuyến để “định tuyến, nắm bắt và lọc lưu lượng truy cập ra khỏi mạng một cách lén lút đến tác nhân- cơ sở hạ tầng được kiểm soát. “

Cuối cùng nhưng không kém phần quan trọng, những kẻ tấn công cũng đã sửa đổi hoặc xóa các tệp nhật ký cục bộ để xóa bằng chứng về hoạt động của chúng nhằm che giấu thêm sự hiện diện của chúng và tránh bị phát hiện.

Các cơ quan không chỉ ra một tác nhân đe dọa cụ thể, nhưng lưu ý rằng các phát hiện phản ánh lịch sử của các nhóm do nhà nước Trung Quốc bảo trợ trong việc tấn công mạnh mẽ vào cơ sở hạ tầng quan trọng để đánh cắp dữ liệu nhạy cảm, công nghệ quan trọng mới nổi, sở hữu trí tuệ và thông tin nhận dạng cá nhân.

Việc tiết lộ cũng được đưa ra chưa đầy một tháng sau khi các nhà chức trách an ninh mạng tiết lộ các vectơ truy cập ban đầu được khai thác thường xuyên nhất để vi phạm các mục tiêu, một số trong số đó bao gồm máy chủ bị định cấu hình sai, kiểm soát mật khẩu yếu, phần mềm chưa được vá lỗi và không chặn được các nỗ lực lừa đảo.

Các cơ quan cho biết: “Các thực thể có thể giảm thiểu các lỗ hổng được liệt kê trong tư vấn này bằng cách áp dụng các bản vá có sẵn cho hệ thống của họ, thay thế cơ sở hạ tầng cuối vòng đời và triển khai chương trình quản lý bản vá tập trung”.

.