Đã qua rồi cái thời mà các nhà khai thác ransomware hài lòng với việc mã hóa các tệp tin tại chỗ và ít nhiều tính phí nạn nhân của họ một cách rõ ràng cho một khóa giải mã. Những gì chúng ta thường thấy bây giờ là mã hóa với mối đe dọa bổ sung là rò rỉ dữ liệu bị đánh cắp, thường được gọi là Double-Extraction (hoặc, như chúng tôi muốn gọi là: Cyber Extortion hoặc Cy-X). Đây là một dạng tội phạm mạng độc đáo mà chúng ta có thể quan sát và phân tích một số hành động tội phạm thông qua các trang web rò rỉ ‘đánh lừa nạn nhân'.

Kể từ tháng 1 năm 2020, chúng tôi đã tự áp dụng vào việc xác định càng nhiều trang web này càng tốt để ghi lại và ghi lại tài liệu về những nạn nhân có trên đó. Thêm nghiên cứu, phân tích và làm giàu dữ liệu của riêng chúng tôi được thu thập từ các nhà khai thác Cy-X và các trang web thị trường khác nhau, chúng tôi có thể cung cấp thông tin chi tiết trực tiếp về nạn nhân từ góc độ cụ thể này.

Chúng tôi phải rõ ràng rằng những gì chúng tôi đang phân tích là một góc nhìn hạn chế về tội phạm. Tuy nhiên, dữ liệu thu thập được từ phân tích các mối đe dọa rò rỉ được chứng minh là cực kỳ hữu ích.

Chúng tôi sẽ coi danh sách một tổ chức bị xâm nhập trên trang web rò rỉ Cy-X là một ‘mối đe dọa rò rỉ'. Những con số bạn sẽ thấy trong hầu hết các biểu đồ dưới đây đề cập đến số lượng các mối đe dọa riêng lẻ như vậy trên các trang web của các nhóm Cy-X mà chúng tôi đã có thể xác định và theo dõi trong hai năm qua.

Sự bùng nổ của các mối đe dọa rò rỉ

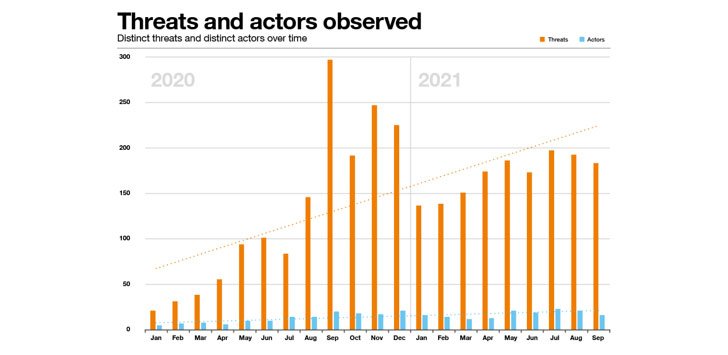

Bất chấp những thay đổi bất thường của môi trường mà chúng tôi đang quan sát, số lượng rò rỉ duy nhất đóng vai trò là đại diện đáng tin cậy cho quy mô của tội phạm này và xu hướng chung của nó theo thời gian. Chúng tôi đã quan sát thấy sự gia tăng gần như gấp sáu lần các mối đe dọa rò rỉ từ quý đầu tiên của năm 2020 đến quý thứ ba năm 2021.

Đánh giá tiền ở đâu: Rò rỉ các mối đe dọa theo quốc gia

Chúng ta hãy nhìn vào các quốc gia mà các nạn nhân đang hoạt động.

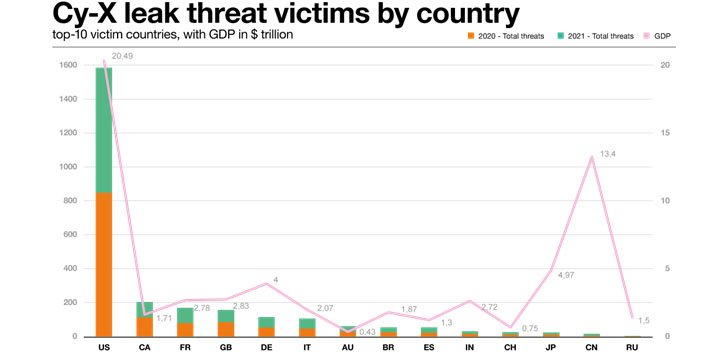

Trong biểu đồ trên, chúng tôi hiển thị số lượng mối đe dọa rò rỉ năm 2020 và 2021 cho mỗi quốc gia, đối với 10 quốc gia hàng đầu được nêu trong tập dữ liệu của chúng tôi. Chúng tôi cũng hiển thị Tổng sản phẩm quốc nội (GDP) ước tính cho 12 quốc gia giàu có nhất[1].

Các quốc gia có nạn nhân hàng đầu vẫn tương đối không đổi trong tập dữ liệu của chúng tôi. Theo nguyên tắc chung, xếp hạng của một quốc gia trong tập dữ liệu của chúng tôi theo dõi GDP tương đối của quốc gia đó. Nền kinh tế của một quốc gia càng lớn thì càng có nhiều nạn nhân. Thật vậy, 8 trong số 10 quốc gia nạn nhân của Cy-X nằm trong số 10 nền kinh tế hàng đầu thế giới.

Kết luận chúng tôi rút ra từ điều này là số nạn nhân tương đối ở một quốc gia chỉ đơn giản là một hàm của số lượng doanh nghiệp trực tuyến ở quốc gia đó. Điều này không chứng minh một cách chắc chắn rằng các tác nhân Cy-X không cố ý tấn công các mục tiêu ở các quốc gia hoặc khu vực cụ thể vào từng thời điểm. Cũng không có nghĩa là một doanh nghiệp ở quốc gia có GDP cao có nhiều khả năng bị tấn công hơn là nạn nhân ở quốc gia có GDP thấp (vì càng có nhiều doanh nghiệp tiếp xúc trong quốc gia đó, thì khả năng xảy ra càng cao).

Theo quan điểm của chúng tôi, việc lấy đi dữ liệu này chỉ đơn giản là các doanh nghiệp ở hầu hết mọi quốc gia đang bị xâm nhập và tống tiền. Về mặt logic, một quốc gia càng có nhiều doanh nghiệp, chúng ta sẽ càng thấy nhiều nạn nhân.

Các ngoại lệ đối với quy tắc

Phải nói rằng, chúng tôi đã tự do bao gồm Ấn Độ, Nhật Bản, Trung Quốc và Nga trong biểu đồ trên, làm ví dụ điển hình về các quốc gia có GDP lớn xếp hạng thấp trong danh sách nạn nhân Cy-X của chúng tôi.

Ấn Độ, với GDP dự kiến năm 2021 là 2,72 nghìn tỷ đô la và Trung Quốc với 13,4 nghìn tỷ đô la, dường như không được trình bày đầy đủ, có thể do một số lý do. Ví dụ, Ấn Độ có dân số khổng lồ và GDP tương ứng lớn, nhưng GDP bình quân đầu người thấp hơn và nền kinh tế nhìn chung ít hiện đại hóa và kỹ thuật số hơn, có nghĩa là sẽ có ít doanh nghiệp trực tuyến hơn để nhắm mục tiêu. Có thể là bọn tội phạm nghi ngờ rằng các doanh nghiệp Ấn Độ có thể hoặc sẽ trả tiền chuộc dựa trên đồng đô la của họ. Ngôn ngữ cũng có thể đóng một vai trò nào đó – các doanh nghiệp không giao tiếp bằng tiếng Anh sẽ khó xác định vị trí, hiểu, điều hướng và thương lượng hơn và người dùng của họ khó khai thác hơn bằng cách sử dụng các công cụ kỹ thuật xã hội được hàng hóa.

Nhật Bản, như một ngoại lệ rõ ràng khác đối với sự cai trị của chúng tôi, có nền kinh tế hiện đại hóa cao, nhưng sẽ xuất hiện tội phạm có cùng rào cản ngôn ngữ và văn hóa như Trung Quốc và Ấn Độ, do đó có thể chiếm tỷ lệ phổ biến thấp trong dữ liệu nạn nhân của chúng tôi.

Kết luận ở đây là Cy-X đang chuyển từ các nền kinh tế tiếng Anh sang các nền kinh tế không phải tiếng Anh, nhưng chậm trong thời điểm hiện tại. Đây có lẽ là kết quả hợp lý của nhu cầu ngày càng tăng đối với nạn nhân được thúc đẩy bởi các tác nhân mới, nhưng nó cũng có thể là hậu quả của việc gia tăng tín hiệu chính trị từ Hoa Kỳ, điều này có thể khiến các tác nhân thận trọng hơn về những người mà họ và các chi nhánh của họ khai thác.

Bất kể lý do là gì, kết luận ở đây một lần nữa cần phải là các nạn nhân được tìm thấy ở hầu hết các quốc gia, và các quốc gia cho đến nay dường như tương đối không bị ảnh hưởng không thể hy vọng rằng điều này sẽ tiếp tục như vậy.

Một kích thước phù hợp với tất cả: Không có bằng chứng về ‘săn trò chơi lớn'

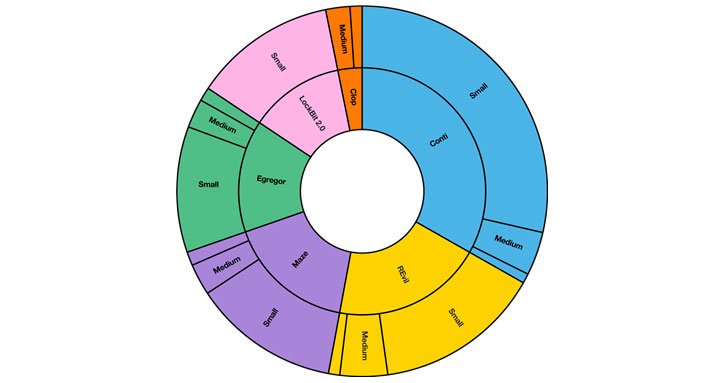

Trong biểu đồ bên dưới, chúng tôi hiển thị số lượng nạn nhân theo quy mô doanh nghiệp trong tập dữ liệu của chúng tôi được ánh xạ tới 5 tác nhân hàng đầu. Chúng tôi xác định quy mô tổ chức là nhỏ (1000 nhân viên trở xuống), trung bình (1000-10.000) và lớn (10.000+).

Như đã chỉ ra, các doanh nghiệp có ít hơn 1.000 nhân viên thường xuyên bị xâm nhập và đe dọa nhất, với gần 75% các vụ rò rỉ bắt nguồn từ chúng. Chúng tôi đã thấy mô hình này nhất quán trong dữ liệu về các mối đe dọa rò rỉ của chúng tôi trong hai năm qua, theo ngành, quốc gia và tác nhân.

Lời giải thích rõ ràng nhất cho mô hình này một lần nữa là bọn tội phạm đang tấn công bừa bãi, nhưng có nhiều doanh nghiệp nhỏ hơn trên thế giới. Các doanh nghiệp nhỏ cũng có khả năng có ít kỹ năng và nguồn lực kỹ thuật hơn để tự vệ hoặc phục hồi sau các cuộc tấn công.

Điều này gợi ý một lần nữa rằng bất kỳ và mọi doanh nghiệp đều có thể bị nhắm mục tiêu và yếu tố quyết định chính của việc trở thành nạn nhân của trang bị rò rỉ là khả năng doanh nghiệp có thể chịu được sự tấn công và phục hồi sau sự xâm phạm.

Cũng cần lưu ý rằng, vì tội phạm mà chúng tôi đang điều tra ở đây là tống tiền chứ không phải trộm cắp, nên giá trị của tài sản kỹ thuật số bị ảnh hưởng đối với nạn nhân là mối quan tâm của chúng tôi, không phải giá trị của dữ liệu đối với tội phạm.

Do đó, bất kỳ doanh nghiệp nào có tài sản kỹ thuật số có giá trị đều có thể là nạn nhân. Cả kích thước nhỏ và sự ‘không liên quan' của dữ liệu được nhận thức sẽ không cung cấp khả năng bảo vệ đáng kể hoặc ‘bay dưới tầm radar'.

Đây chỉ là một đoạn trích của phân tích. Bạn có thể tìm thấy thêm thông tin chi tiết như các tác nhân đe dọa được xác định hoặc các ngành được nhắm mục tiêu nhiều nhất (cũng như rất nhiều chủ đề nghiên cứu thú vị khác) trong Security Navigator. Nó có sẵn để tải xuống trên trang web Orange Cyberdefense, vì vậy hãy xem. Nó có giá trị nó!

Lưu ý – Bài viết này được viết và đóng góp bởi Carl Morris, trưởng nhóm nghiên cứu bảo mật và Charl van der Walt, trưởng bộ phận nghiên cứu bảo mật, của Orange Cyberdefense.

.