Nhóm Ứng cứu Khẩn cấp Máy tính của Ukraine (CERT-UA) đã cảnh báo về các cuộc tấn công lừa đảo nhằm triển khai phần mềm độc hại đánh cắp thông tin có tên Jester Stealer trên các hệ thống bị xâm nhập.

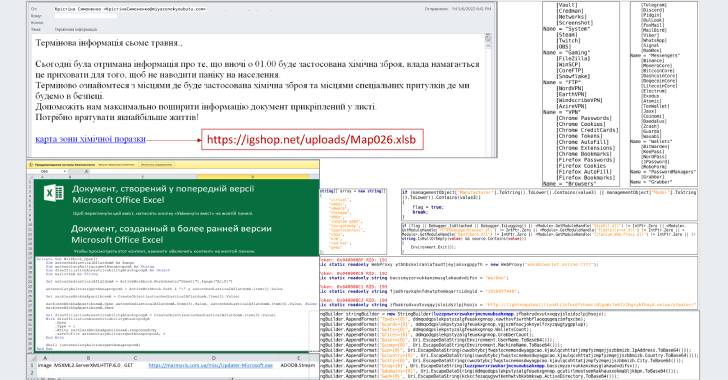

Chiến dịch email hàng loạt mang dòng tiêu đề “tấn công hóa học” và chứa liên kết đến tệp Microsoft Excel hỗ trợ macro, mở ra dẫn đến việc máy tính bị nhiễm Jester Stealer.

Cuộc tấn công, yêu cầu nạn nhân tiềm năng bật macro sau khi mở tài liệu, hoạt động bằng cách tải xuống và thực thi tệp .EXE được truy xuất từ các tài nguyên web bị xâm phạm, CERT-UA chi tiết.

Jester Stealer, được Cyble ghi lại lần đầu tiên vào tháng 2 năm 2022, đi kèm với các tính năng đánh cắp và truyền thông tin đăng nhập, cookie và thông tin thẻ tín dụng cùng với dữ liệu từ trình quản lý mật khẩu, trình nhắn tin trò chuyện, ứng dụng email, ví tiền điện tử và ứng dụng trò chơi tới những kẻ tấn công.

Cơ quan này cho biết: “Các tin tặc lấy được dữ liệu bị đánh cắp thông qua Telegram bằng cách sử dụng các địa chỉ proxy được định cấu hình tĩnh (ví dụ: trong TOR),” cơ quan này cho biết. “Họ cũng sử dụng các kỹ thuật chống phân tích (chống VM / gỡ lỗi / hộp cát). Phần mềm độc hại không có cơ chế tồn tại – nó sẽ bị xóa ngay sau khi hoàn thành hoạt động.”

Chiến dịch Kẻ trộm Jester trùng hợp với một cuộc tấn công lừa đảo khác mà CERT-UA quy cho diễn viên quốc gia-nhà nước Nga được theo dõi là APT28 (hay còn gọi là Fancy Bear, hay còn gọi là Strontium).

Các email, có tiêu đề “Кібератака” (nghĩa là tấn công mạng bằng tiếng Ukraina), giả dạng thông báo bảo mật từ CERT-UA và đi kèm với tệp lưu trữ RAR “UkrScanner.rar”, khi được mở, sẽ triển khai phần mềm độc hại có tên CredoMap_v2.

“Không giống như các phiên bản trước của phần mềm độc hại ăn cắp này, phần mềm này sử dụng giao thức HTTP để lọc dữ liệu”, CERT-UA lưu ý. “Dữ liệu xác thực bị đánh cắp sẽ được gửi đến tài nguyên web, được triển khai trên nền tảng Pipedream, thông qua các yêu cầu HTTP POST.”

Các tiết lộ này theo những phát hiện tương tự từ Đơn vị Bảo mật Kỹ thuật số của Microsoft (DSU) và Nhóm Phân tích Đe dọa của Google (TAG) về các nhóm tấn công do nhà nước Nga tài trợ thực hiện các hoạt động đánh cắp thông tin xác thực và dữ liệu ở Ukraine.

.