Các nhà nghiên cứu an ninh mạng đã phát hiện ra các biến thể mới của phần mềm độc hại đánh cắp thông tin ChromeLoader, làm nổi bật tính năng phát triển của nó được thiết lập trong một khoảng thời gian ngắn.

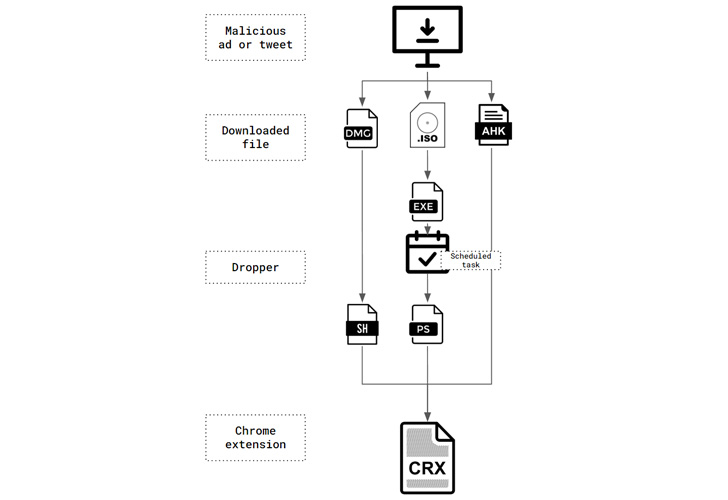

Chủ yếu được sử dụng để chiếm quyền điều khiển các tìm kiếm trên trình duyệt của nạn nhân và hiển thị quảng cáo, ChromeLoader xuất hiện vào tháng 1 năm 2022 và đã được phân phối dưới dạng tải xuống tệp ISO hoặc DMG được quảng cáo thông qua mã QR trên Twitter và các trang web trò chơi miễn phí.

ChromeLoader cũng đã được đặt tên mã là Choziosi Loader và ChromeBack bởi cộng đồng an ninh mạng rộng lớn hơn. Điều làm cho phần mềm quảng cáo đáng chú ý là nó được tạo kiểu như một tiện ích mở rộng trình duyệt thay vì một tệp thực thi Windows (.exe) hoặc Thư viện liên kết động (.dll).

Các phương thức lây nhiễm thường hoạt động bằng cách lôi kéo người dùng không nghi ngờ tải xuống các torrent phim hoặc trò chơi điện tử bị bẻ khóa thông qua các chiến dịch quảng cáo độc hại trên các trang web trả tiền cho mỗi lần cài đặt và phương tiện truyền thông xã hội.

Bên cạnh việc yêu cầu các quyền xâm phạm để truy cập dữ liệu trình duyệt và thao tác các yêu cầu web, nó cũng được thiết kế để nắm bắt các truy vấn công cụ tìm kiếm của người dùng trên Google, Yahoo và Bing, cho phép các tác nhân đe dọa thu hoạch hành vi trực tuyến của họ một cách hiệu quả.

Trong khi phiên bản Windows đầu tiên của phần mềm độc hại ChromeLoader được phát hiện vào tháng 1, phiên bản macOS của phần mềm độc hại này đã xuất hiện vào tháng 3 để phân phối tiện ích mở rộng giả mạo của Chrome (phiên bản 6.0) thông qua các tệp hình ảnh đĩa (DMG) sơ sài.

Nhưng một phân tích mới từ Palo Alto Networks Unit 42 chỉ ra rằng cuộc tấn công sớm nhất được biết đến liên quan đến phần mềm độc hại đã xảy ra vào tháng 12 năm 2021 bằng cách sử dụng tệp thực thi do AutoHotKey biên dịch thay cho các tệp ISO được quan sát sau đó.

“Phần mềm độc hại này là một tệp thực thi được viết bằng AutoHotKey (AHK) – một khuôn khổ được sử dụng để tự động hóa tập lệnh”, nhà nghiên cứu Nadav Barak của Đơn vị 42 cho biết, đồng thời cho biết thêm rằng nó được sử dụng để loại bỏ “phiên bản 1.0” của tiện ích bổ sung trình duyệt.

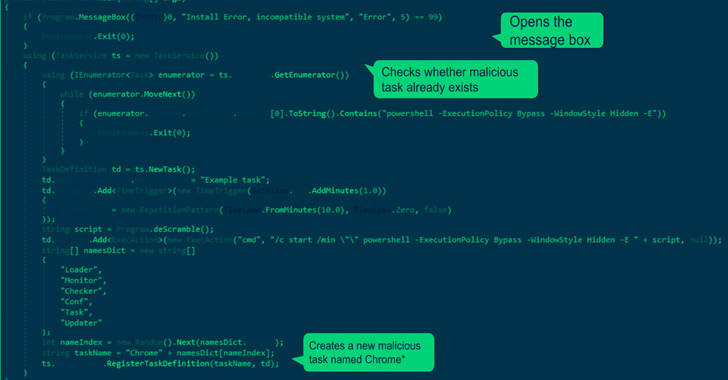

Phiên bản đầu tiên này cũng được cho là thiếu khả năng làm xáo trộn, một tính năng đã được chọn trong các lần lặp lại tiếp theo của phần mềm độc hại để che giấu mục đích và mã độc hại của nó.

Cũng được quan sát kể từ tháng 3 năm 2022 là một chiến dịch trước đây không có giấy tờ sử dụng phiên bản 6.0 của tiện ích mở rộng Chrome và dựa trên hình ảnh ISO có chứa một phím tắt Windows có vẻ lành tính, nhưng trên thực tế, hoạt động như một đường dẫn để khởi chạy một tệp ẩn trong hình ảnh được gắn kết triển khai phần mềm độc hại.

“Phần mềm độc hại này cho thấy tội phạm mạng và tác giả phần mềm độc hại được xác định như thế nào: Trong một khoảng thời gian ngắn, các tác giả của ChromeLoader đã phát hành nhiều phiên bản mã khác nhau, sử dụng nhiều khung lập trình, các tính năng nâng cao, trình xóa mã hỗ trợ nâng cao, các sự cố đã khắc phục và thậm chí thêm hỗ trợ nhiều hệ điều hành nhắm mục tiêu đến cả Windows và macOS, “Barak nói.

.