Một nhóm các học giả từ Đại học Bang North Carolina và Đại học Dokuz Eylul đã chứng minh những gì họ nói là “cuộc tấn công kênh phụ đầu tiên” vào mã hóa đồng hình có thể bị lợi dụng để làm rò rỉ dữ liệu khi quá trình mã hóa đang được tiến hành.

Aydin Aysu, một trong những tác giả của nghiên cứu, cho biết: “Về cơ bản, bằng cách giám sát mức tiêu thụ điện năng trong một thiết bị mã hóa dữ liệu để mã hóa đồng hình, chúng tôi có thể đọc dữ liệu khi nó đang được mã hóa. “Điều này chứng tỏ rằng ngay cả các công nghệ mã hóa thế hệ tiếp theo cũng cần được bảo vệ chống lại các cuộc tấn công kênh bên.”

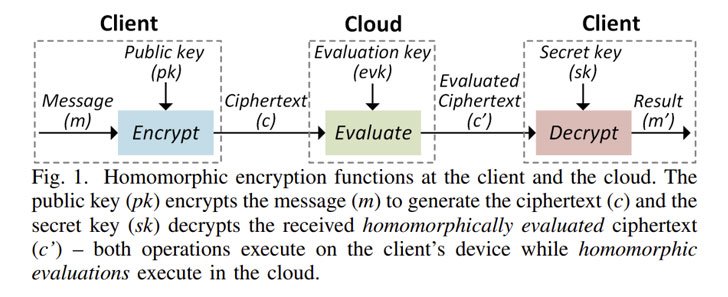

Mã hóa đồng nhất là một hình thức mã hóa cho phép một số loại tính toán được thực hiện trực tiếp trên dữ liệu được mã hóa mà không cần phải giải mã nó ngay từ đầu.

Nó cũng có nghĩa là bảo vệ quyền riêng tư ở chỗ nó cho phép chia sẻ dữ liệu nhạy cảm với các dịch vụ bên thứ ba khác, chẳng hạn như các công ty phân tích dữ liệu, để xử lý thêm trong khi thông tin cơ bản vẫn được mã hóa và theo phần mở rộng, nhà cung cấp dịch vụ không thể truy cập được.

Nói cách khác, mục tiêu của mã hóa đồng hình là tạo điều kiện thuận lợi cho sự phát triển của các dịch vụ tính toán và lưu trữ dữ liệu được mã hóa end-to-end nơi chủ sở hữu dữ liệu không bao giờ cần chia sẻ khóa bí mật của họ với các dịch vụ của bên thứ ba.

Cuộc tấn công rò rỉ dữ liệu do các nhà nghiên cứu đề xuất liên quan đến một lỗ hổng được phát hiện trong Microsoft SEAL, công nghệ mã nguồn mở của gã khổng lồ công nghệ, có thể bị khai thác theo cách cho phép khôi phục một đoạn tin nhắn rõ ràng được mã hóa đồng hình một cách hiệu quả hoàn tác các biện pháp bảo vệ quyền riêng tư.

Cụ thể, cuộc tấn công, được đặt tên là RevEAL, “nhắm mục tiêu lấy mẫu Gaussian trong giai đoạn mã hóa của SEAL và có thể trích xuất toàn bộ thông báo bằng một phép đo công suất duy nhất”, bằng cách lợi dụng “rò rỉ kênh bên dựa trên nguồn của Microsoft SEAL trước phiên bản v3 .6 triển khai giao thức Brakerski / Fan-Vercauteren (BFV), “các nhà nghiên cứu cho biết.

Các nhà nghiên cứu lưu ý rằng SEAL phiên bản 3.6, được phát hành vào ngày 3 tháng 12 năm 2020 và sau đó sử dụng một thuật toán lấy mẫu khác, đồng thời cảnh báo rằng các phiên bản thư viện mới hơn có thể mắc phải “lỗ hổng bảo mật khác”.

“Lỗi mã hóa được lấy mẫu từ Phân phối nhị thức tập trung (CBD) theo mặc định trừ khi ‘SEAL_USE_GAUSSIAN_NOISE' được đặt thành BẬT”, Kim Laine, giám đốc nghiên cứu chính của Microsoft, người đứng đầu Nhóm nghiên cứu mật mã và quyền riêng tư, cho biết trong ghi chú phát hành.

Laine cho biết thêm: “Lấy mẫu từ CBD là thời gian không đổi và nhanh hơn so với lấy mẫu từ phân bố Gaussian, đó là lý do tại sao nó được sử dụng bởi nhiều thí sinh lọt vào vòng chung kết PQC của NIST”.

.