Hôm thứ Tư, Cisco đã tung ra các bản vá để giải quyết tám lỗ hổng bảo mật, ba lỗ hổng trong số đó có thể bị vũ khí hóa bởi kẻ tấn công không được xác thực để thực thi mã từ xa (RCE) hoặc gây ra tình trạng từ chối dịch vụ (DoS) trên các thiết bị bị ảnh hưởng.

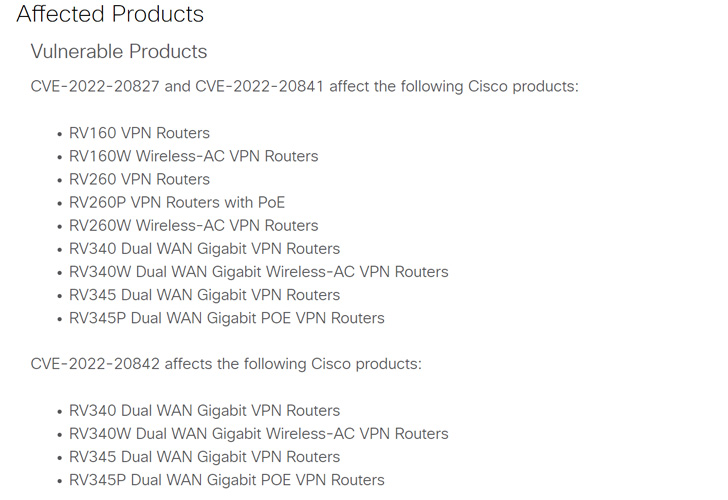

Lỗ hổng quan trọng nhất ảnh hưởng đến các bộ định tuyến Cisco Small Business RV160, RV260, RV340 và RV345 Series. Được theo dõi là CVE-2022-20842 (điểm CVSS: 9,8), điểm yếu bắt nguồn từ việc không đủ xác nhận đầu vào do người dùng cung cấp cho giao diện quản lý dựa trên web của thiết bị.

“Kẻ tấn công có thể khai thác lỗ hổng này bằng cách gửi đầu vào HTTP đã được chế tạo thủ công tới một thiết bị bị ảnh hưởng”, Cisco cho biết trong một lời khuyên. “Việc khai thác thành công có thể cho phép kẻ tấn công thực thi mã tùy ý với tư cách là người dùng gốc trên hệ điều hành cơ bản hoặc khiến thiết bị phải tải lại, dẫn đến tình trạng DoS.”

Thiếu sót thứ hai liên quan đến lỗ hổng chèn lệnh nằm trong tính năng cập nhật cơ sở dữ liệu bộ lọc web của bộ định tuyến (CVE-2022-20827, điểm CVSS: 9.0), có thể bị kẻ thù lợi dụng để đưa và thực hiện các lệnh tùy ý trên hệ điều hành cơ bản với đặc quyền root.

Lỗ hổng liên quan đến bộ định tuyến thứ ba cần được giải quyết (CVE-2022-20841, điểm CVSS: 8,0) cũng là một lỗi tiêm lệnh trong mô-đun Open Plug-n-Play (PnP) có thể bị lạm dụng bằng cách gửi một đầu vào độc hại để đạt được. thực thi mã trên máy chủ Linux được nhắm mục tiêu.

“Để khai thác lỗ hổng này, kẻ tấn công phải tận dụng vị trí trung gian hoặc có chỗ đứng vững chắc trên một thiết bị mạng cụ thể được kết nối với bộ định tuyến bị ảnh hưởng”, nhà sản xuất thiết bị mạng lưu ý.

Cũng được Cisco vá 5 lỗi bảo mật trung bình ảnh hưởng đến Cuộc họp Webex, Công cụ dịch vụ nhận dạng, Trình quản lý truyền thông hợp nhất và Nền tảng phân phối ứng dụng BroadWorks.

Công ty không đưa ra giải pháp thay thế nào để khắc phục các vấn đề, thêm vào đó là không có bằng chứng về việc các lỗ hổng này đang bị khai thác trong tự nhiên. Điều đó nói rằng, khách hàng được khuyến nghị nhanh chóng di chuyển để áp dụng các bản cập nhật.

.