Một nhóm mối đe dọa theo đuổi khai thác tiền điện tử và các cuộc tấn công từ chối dịch vụ (DDoS) phân tán đã được liên kết với một mạng botnet mới có tên là Enemybot, đã được phát hiện là nô lệ hóa các bộ định tuyến và thiết bị Internet of Things (IoT) kể từ tháng trước.

“Mạng botnet này chủ yếu bắt nguồn từ mã nguồn của Gafgyt nhưng đã được quan sát là mượn một số mô-đun từ mã nguồn ban đầu của Mirai”, Fortinet FortiGuard Labs cho biết trong một báo cáo tuần này.

Mạng botnet đã được quy cho một diễn viên tên là Keksec (hay còn gọi là Kek Security, Necro và FreakOut), có liên quan đến nhiều mạng botnet như Simps, Ryuk (đừng nhầm với ransomware cùng tên) và Samael, và có lịch sử nhắm mục tiêu vào cơ sở hạ tầng đám mây để thực hiện các hoạt động khai thác tiền điện tử và DDoS.

Chủ yếu nhắm mục tiêu vào các bộ định tuyến từ Seowon Intech, D-Link và iRZ để tuyên truyền sự lây nhiễm của nó và phát triển về số lượng, một phân tích về mẫu phần mềm độc hại đã làm nổi bật nỗ lực làm xáo trộn của Enemybot nhằm cản trở việc phân tích và kết nối với một máy chủ từ xa được lưu trữ trong mạng ẩn danh Tor để tìm nạp các lệnh tấn công.

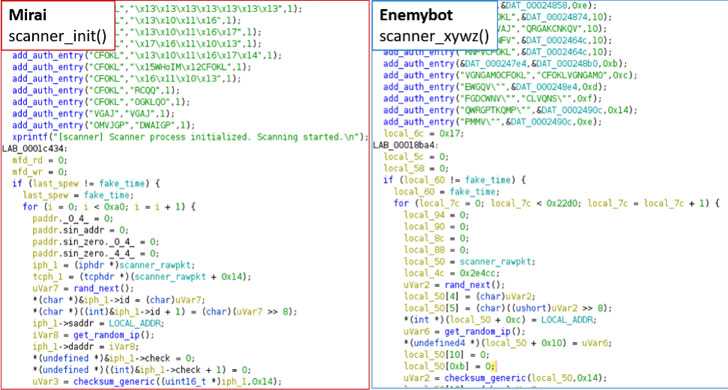

Enemybot, giống như các phần mềm độc hại botnet khác, là kết quả của việc kết hợp và sửa đổi mã nguồn của Mirai và Gafgyt, với phiên bản mới nhất sử dụng máy quét và mô-đun diệt bot được sử dụng để quét và chấm dứt các quy trình của đối thủ cạnh tranh chạy trên cùng một thiết bị.

Một số lỗ hổng n-day được botnet sử dụng để lây nhiễm sang nhiều thiết bị hơn như sau:

CVE-2020-17456 (Điểm CVSS: 9,8) – Một lỗ hổng thực thi mã từ xa trong các thiết bị Seowon Intech SLC-130 và SLR-120S.

CVE-2018-10823 (Điểm CVSS: 8,8) – Một lỗ hổng thực thi mã tùy ý trong bộ định tuyến D-Link

CVE-2022-27226 (Điểm CVSS: 8,8) – Vấn đề giả mạo yêu cầu trên nhiều trang web ảnh hưởng đến Bộ định tuyến di động iRZ dẫn đến thực thi mã từ xa

Fortinet cũng chỉ ra sự trùng lặp của nó với Gafgyt_tor, cho thấy rằng “Enemybot có thể là một biến thể được cập nhật và ‘đổi thương hiệu' của Gafgyt_tor.”

Tiết lộ được đưa ra khi các nhà nghiên cứu từ Phòng thí nghiệm nghiên cứu an ninh mạng của Qihoo 360 (360 Netlab) đã trình bày chi tiết về một botnet DDoS lan truyền nhanh chóng có tên là Fodcha đã bắt giữ hơn 10.000 bot hoạt động hàng ngày, lây nhiễm tích lũy hơn 62.000 bot duy nhất từ ngày 29 tháng 3 đến ngày 10 tháng 4 năm 2022.

Fodcha đã được quan sát thấy lây lan qua các lỗ hổng đã biết trong Android, GitLab (CVE-2021-22205), Realtek Jungle SDK (CVE-2021-35394), các trình ghi video kỹ thuật số của MVPower, LILIN và bộ định tuyến của TOTOLINK và ZHONE.

.