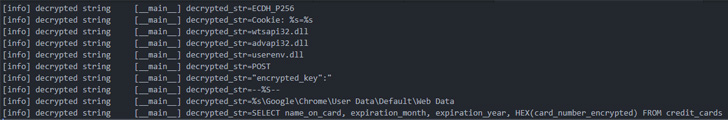

Phần mềm độc hại khét tiếng Emotet đã chuyển sang triển khai một mô-đun mới được thiết kế để bòn rút thông tin thẻ tín dụng được lưu trữ trong trình duyệt web Chrome.

Theo công ty bảo mật doanh nghiệp Proofpoint, công ty bảo mật doanh nghiệp Proofpoint đã quan sát thành phần này vào ngày 6/6.

Sự phát triển diễn ra trong bối cảnh hoạt động của Emotet tăng đột biến kể từ khi nó được hồi sinh vào cuối năm ngoái sau 10 tháng gián đoạn sau hoạt động thực thi pháp luật đã hạ gục cơ sở hạ tầng tấn công của nó vào tháng 1 năm 2021.

Emotet, được gán cho một tác nhân đe dọa được gọi là TA542 (hay còn gọi là Mummy Spider hoặc Gold Crestwood), là một trojan mô-đun tiên tiến, tự lan truyền và được phân phối qua các chiến dịch email và được sử dụng như một nhà phân phối cho các tải trọng khác như ransomware.

Tính đến tháng 4 năm 2022, Emotet vẫn là phần mềm độc hại phổ biến nhất với mức độ ảnh hưởng toàn cầu của 6% tổ chức trên toàn thế giới, tiếp theo là Formbook và Agent Tesla, theo Check Point, với phần mềm độc hại đang thử nghiệm các phương pháp phân phối mới bằng cách sử dụng URL OneDrive và PowerShell trong .LNK tệp đính kèm để vượt qua các hạn chế macro của Microsoft.

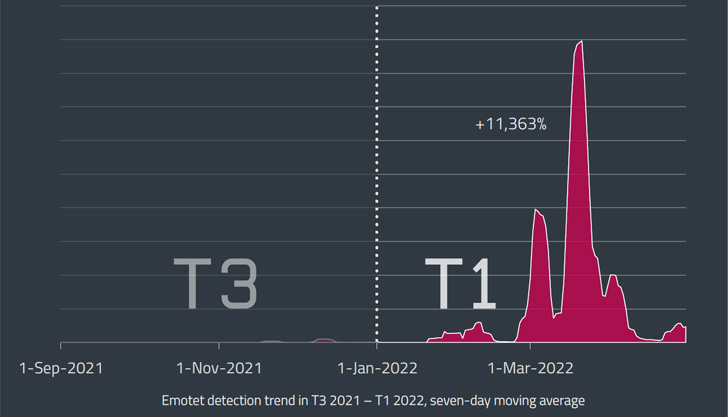

Sự tăng trưởng ổn định về các mối đe dọa liên quan đến Emotet được chứng minh thêm bởi thực tế là số lượng email lừa đảo, thường chiếm đoạt thư từ hiện có, đã tăng từ 3.000 vào tháng 2 năm 2022 lên khoảng 30.000 vào tháng 3 nhắm mục tiêu vào các tổ chức ở các quốc gia khác nhau như một phần của quy mô lớn chiến dịch thư rác.

Nói rằng hoạt động của Emotet đã “chuyển sang cấp độ cao hơn” vào tháng 3 và tháng 4 năm 2022, ESET cho biết rằng các phát hiện đã tăng gấp 100 lần, ghi nhận mức tăng trưởng hơn 11.000% trong bốn tháng đầu năm so với ba tháng trước đó- thời gian tháng từ tháng 9 đến tháng 12 năm 2021.

Một số mục tiêu phổ biến kể từ khi mạng botnet hồi sinh là Nhật Bản, Ý và Mexico, công ty an ninh mạng Slovakia lưu ý, thêm rằng làn sóng lớn nhất được ghi nhận vào ngày 16 tháng 3 năm 2022.

“Quy mô của các chiến dịch LNK và XLL mới nhất của Emotet nhỏ hơn đáng kể so với các chiến dịch được phân phối qua các tệp DOC bị xâm phạm được thấy vào tháng 3”, Dušan Lacika, kỹ sư phát hiện cấp cao tại Dušan Lacika, cho biết.

“Điều này cho thấy rằng các nhà khai thác chỉ đang sử dụng một phần nhỏ tiềm năng của mạng botnet trong khi thử nghiệm các vectơ phân phối mới có thể thay thế các macro VBA hiện đã bị vô hiệu hóa theo mặc định.”

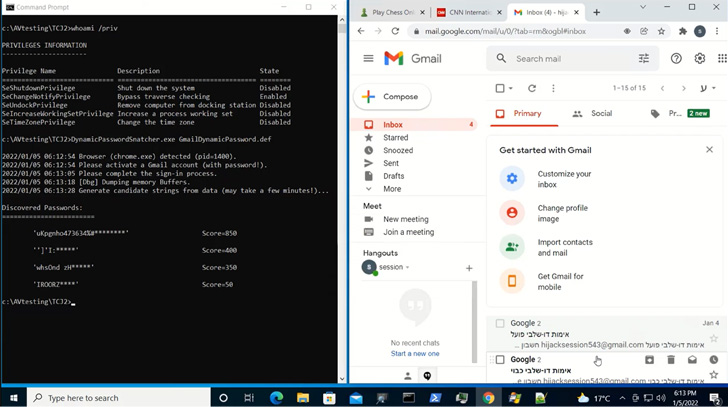

Phát hiện cũng đến khi các nhà nghiên cứu từ CyberArk trình diễn một kỹ thuật mới để trích xuất thông tin xác thực bản rõ trực tiếp từ bộ nhớ trong trình duyệt web dựa trên Chromium.

“Dữ liệu thông tin xác thực được lưu trữ trong bộ nhớ của Chrome ở định dạng văn bản rõ ràng”, Zeev Ben Porat của CyberArk cho biết. “Ngoài dữ liệu được nhập động khi đăng nhập vào các ứng dụng web cụ thể, kẻ tấn công có thể khiến trình duyệt tải vào bộ nhớ tất cả các mật khẩu được lưu trong trình quản lý mật khẩu.”

Điều này cũng bao gồm thông tin liên quan đến cookie như cookie phiên, có khả năng cho phép kẻ tấn công trích xuất thông tin và sử dụng nó để chiếm đoạt tài khoản của người dùng ngay cả khi họ được bảo vệ bằng xác thực đa yếu tố.

.