Các nhà nghiên cứu đã tiết lộ một chiến dịch email được nhắm mục tiêu mới nhằm vào các tổ chức của Pháp trong lĩnh vực xây dựng, bất động sản và chính phủ, thúc đẩy trình quản lý gói Chocolatey Windows cung cấp một cửa sau có tên Con rắn trên các hệ thống bị xâm nhập.

Công ty bảo mật doanh nghiệp Proofpoint cho rằng các cuộc tấn công là do một tác nhân có khả năng xảy ra mối đe dọa nâng cao dựa trên các chiến thuật và mô hình nạn nhân được quan sát thấy. Mục tiêu cuối cùng của chiến dịch hiện vẫn chưa được biết.

Các nhà nghiên cứu của Proofpoint cho biết trong một báo cáo được chia sẻ với The Hacker News: “Kẻ đe dọa đã cố gắng cài đặt một cửa hậu trên thiết bị của nạn nhân tiềm năng, có thể cho phép quản trị, ra lệnh và điều khiển từ xa (C2), đánh cắp dữ liệu hoặc cung cấp các tải trọng bổ sung khác”.

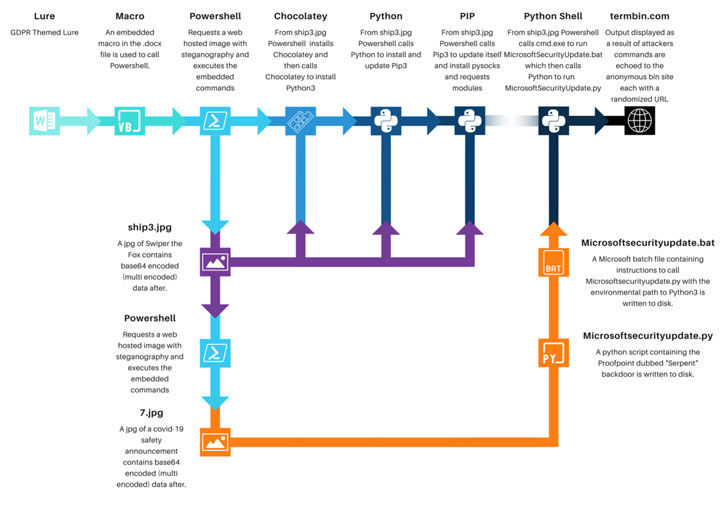

Lời dụ dỗ lừa đảo kích hoạt chuỗi lây nhiễm sử dụng dòng tiêu đề có chủ đề sơ yếu lý lịch, với tài liệu Microsoft Word nhúng macro đính kèm giả mạo thành thông tin liên quan đến quy định chung về bảo vệ dữ liệu của Liên minh Châu Âu (GDPR).

Việc bật macro dẫn đến việc thực thi nó, truy xuất tệp hình ảnh có vẻ vô hại được lưu trữ trên máy chủ từ xa nhưng thực sự chứa tập lệnh PowerShell được mã hóa Base64 bị che khuất bằng cách sử dụng mật mã, một phương pháp ít được sử dụng để che giấu mã độc hại trong hình ảnh hoặc âm thanh theo thứ tự để vượt qua sự phát hiện.

Đến lượt mình, tập lệnh PowerShell được thiết kế để cài đặt tiện ích Chocolatey trên máy Windows, sau đó được sử dụng để cài đặt pip trình cài đặt gói Python, sau đó nó hoạt động như một đường dẫn để cài đặt thư viện proxy PySocks.

Cũng được truy xuất bởi cùng một tập lệnh PowerShell là một tệp hình ảnh khác từ cùng một máy chủ từ xa bao gồm cửa hậu Python ngụy trang có tên Serpent, đi kèm với khả năng thực thi các lệnh được truyền từ máy chủ C2.

Ngoài việc sử dụng steganography, việc sử dụng các công cụ được công nhận rộng rãi như Chocolatey làm trọng tải ban đầu để tiếp tục triển khai các gói Python chính hãng là một nỗ lực để duy trì tầm ngắm và không bị gắn cờ là mối đe dọa, Proofpoint cho biết.

Các cuộc tấn công không phát hiện ra mối liên hệ với một tác nhân hoặc nhóm đã được xác định trước đó, nhưng bị nghi ngờ là hoạt động của một nhóm tấn công tinh vi.

“Đây là một ứng dụng mới của nhiều loại công nghệ thường được sử dụng hợp pháp trong các tổ chức”, Sherrod DeGrippo, phó chủ tịch nghiên cứu và phát hiện mối đe dọa tại Proofpoint, cho biết trong một tuyên bố.

“Nó tận dụng lợi thế của nhiều tổ chức, cụ thể là các nhóm kỹ thuật, mong muốn cho phép người dùng của họ ‘tự cung tự cấp' liên quan đến việc tự cung cấp công cụ và quản lý gói. Ngoài ra, việc sử dụng steganography là điều bất thường và chúng tôi không thấy thường xuyên . “

.