Báo cáo Khảo sát Bảo mật SaaS năm 2022, phối hợp với CSA, xem xét tình trạng bảo mật SaaS trong con mắt của các CISO và các chuyên gia bảo mật trong các doanh nghiệp hiện nay. Báo cáo thu thập các phản hồi ẩn danh từ 340 thành viên CSA để xem xét không chỉ các rủi ro ngày càng tăng trong bảo mật SaaS mà còn cả cách các tổ chức khác nhau hiện đang làm việc để bảo vệ chính họ.

Nhân khẩu học

Phần lớn (71%) người được hỏi đến từ Châu Mỹ, 17% khác từ Châu Á và 13% đến từ EMEA. Trong số những người tham gia này, 49% ảnh hưởng đến quá trình ra quyết định trong khi 39% tự điều hành quá trình. Cuộc khảo sát đã kiểm tra các tổ chức từ nhiều ngành khác nhau, chẳng hạn như viễn thông (25%), tài chính (22%) và chính phủ (9%).

Mặc dù có nhiều điều rút ra từ cuộc khảo sát, nhưng đây là bảy điều quan trọng nhất của chúng tôi.

1: Cấu hình sai SaaS dẫn đến sự cố bảo mật

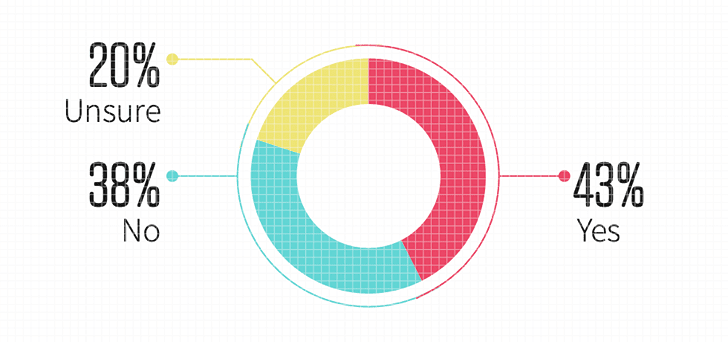

Kể từ năm 2019, cấu hình sai SaaS đã trở thành mối quan tâm hàng đầu của các tổ chức, với ít nhất 43% tổ chức báo cáo rằng họ đã xử lý một hoặc nhiều sự cố bảo mật do cấu hình sai SaaS gây ra. Tuy nhiên, vì nhiều tổ chức khác tuyên bố rằng họ không biết liệu họ có gặp sự cố bảo mật hay không, nên số lượng các sự cố liên quan đến cấu hình sai SaaS có thể là cao tới 63%. Những con số này thật đáng chú ý khi so sánh với 17% sự cố bảo mật do cấu hình sai IaaS gây ra.

Tìm hiểu cách ngăn cấu hình sai trong ngăn xếp SaaS của bạn

2: Thiếu khả năng hiển thị và quá nhiều phòng ban có quyền truy cập được báo cáo là nguyên nhân hàng đầu dẫn đến cấu hình sai SaaS

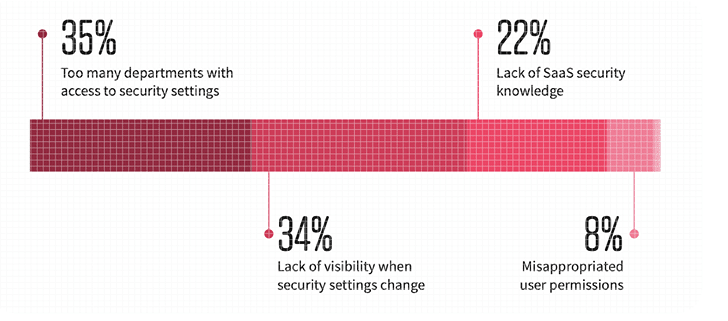

Vậy nguyên nhân chính xác của những cấu hình sai SaaS này là gì? Trong khi có một số yếu tố cần xem xét, những người trả lời khảo sát thu hẹp nó thành hai nguyên nhân hàng đầu – có quá nhiều phòng ban có quyền truy cập vào cài đặt bảo mật SaaS (35%) và thiếu khả năng hiển thị các thay đổi trong cài đặt bảo mật SaaS (34 %). Đây là hai vấn đề liên quan, không có gì đáng ngạc nhiên vì thiếu khả năng hiển thị được đánh giá là mối quan tâm hàng đầu khi áp dụng các ứng dụng SaaS và trung bình các tổ chức có nhiều phòng ban có quyền truy cập vào cài đặt bảo mật. Một trong những lý do hàng đầu dẫn đến tình trạng thiếu khả năng hiển thị là thực tế có quá nhiều phòng ban có quyền truy cập vào cài đặt bảo mật và nhiều phòng ban này không được đào tạo thích hợp và tập trung vào bảo mật.

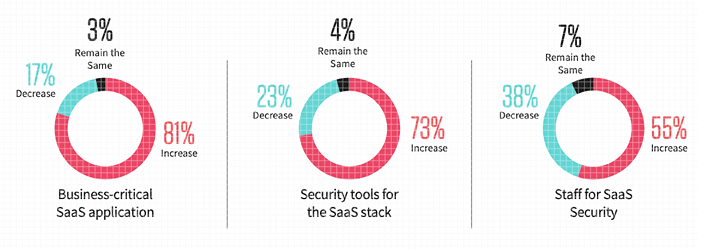

Ai cũng biết rằng các doanh nghiệp đang áp dụng nhiều ứng dụng hơn – chỉ trong năm nay, 81% người được hỏi nói rằng họ đã tăng đầu tư vào các ứng dụng SaaS quan trọng đối với doanh nghiệp. Mặt khác, đầu tư vào các công cụ bảo mật (73%) và nhân viên (55%) cho bảo mật SaaS thấp hơn. Sự bất hòa này thể hiện gánh nặng ngày càng tăng đối với các nhóm bảo mật hiện có trong việc giám sát bảo mật SaaS.

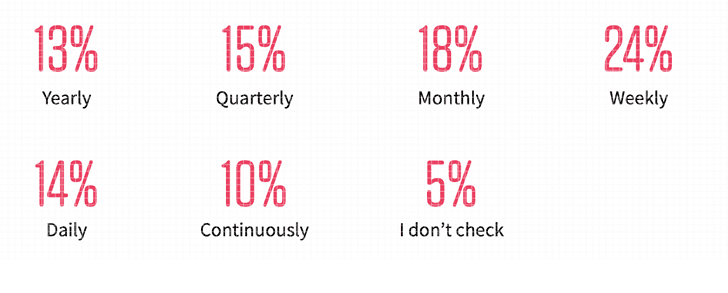

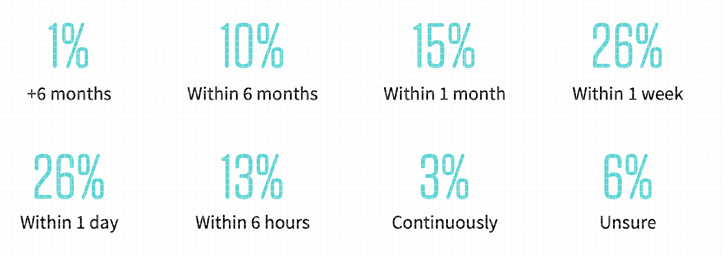

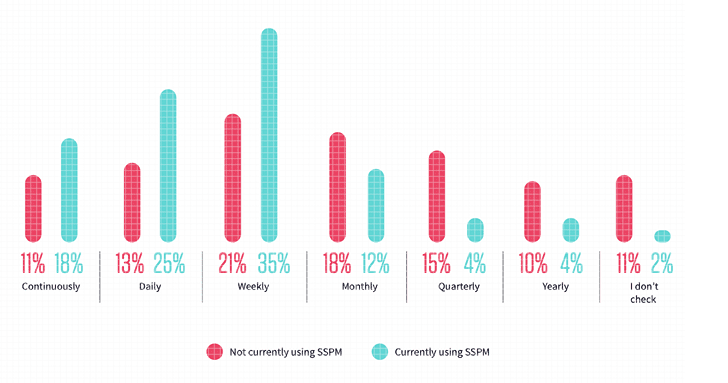

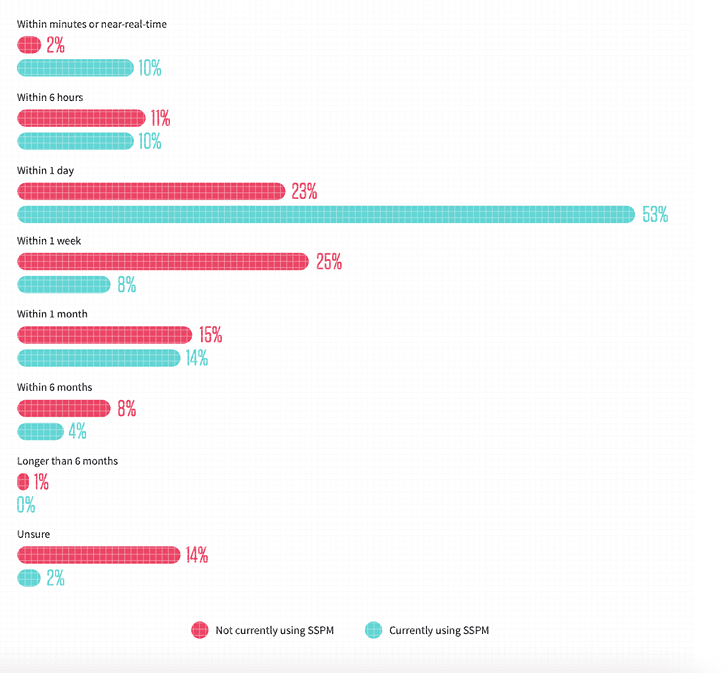

46% các tổ chức giám sát thủ công bảo mật SaaS của họ chỉ tiến hành kiểm tra mỗi tháng một lần hoặc ít hơn, trong khi 5% hoàn toàn không tiến hành kiểm tra. Sau khi phát hiện ra cấu hình sai, đội bảo mật sẽ mất thêm thời gian để giải quyết. Khoảng 1 trong 4 tổ chức mất một tuần hoặc lâu hơn để giải quyết cấu hình sai khi khắc phục theo cách thủ công. Thời gian kéo dài này khiến các tổ chức dễ bị tổn thương.

Mặt trái của việc tìm ra số 4 là các tổ chức đã triển khai SSPM có thể phát hiện và khắc phục các cấu hình sai SaaS của họ một cách nhanh chóng và chính xác hơn. Phần lớn các tổ chức này (78%) sử dụng SSPM để kiểm tra cấu hình bảo mật SaaS của họ mỗi tuần một lần hoặc hơn. Khi nói đến việc giải quyết cấu hình sai, 81% tổ chức sử dụng SSPM có thể giải quyết nó trong vòng một ngày đến một tuần.

Nhấp vào đây để lên lịch giới thiệu 15 phút về cách SSPM của Adaptive Shield có thể giúp bạn như thế nào

6: Quyền truy cập ứng dụng của bên thứ 3 là mối quan tâm hàng đầu

Các ứng dụng của bên thứ ba, còn được gọi là nền tảng không mã hoặc mã thấp, có thể tăng năng suất, cho phép công việc kết hợp và nhìn chung rất cần thiết trong việc xây dựng và mở rộng quy trình làm việc của công ty. Tuy nhiên, nhiều người dùng nhanh chóng kết nối các ứng dụng của bên thứ 3 mà không xem xét các ứng dụng này đang yêu cầu quyền gì. Sau khi được chấp nhận, các quyền và quyền truy cập tiếp theo được cấp cho các ứng dụng của bên thứ 3 này có thể vô hại hoặc độc hại như một tệp thực thi. Không có khả năng hiển thị vào chuỗi cung ứng SaaS-to-SaaS, nhân viên đang kết nối với các ứng dụng quan trọng trong kinh doanh của tổ chức họ, các nhóm bảo mật bị mù trước nhiều mối đe dọa tiềm ẩn. Khi các tổ chức tiếp tục áp dụng các ứng dụng SaaS, một trong những mối quan tâm hàng đầu của họ là thiếu khả năng hiển thị, đặc biệt là khả năng truy cập ứng dụng của bên thứ ba vào ngăn xếp SaaS cốt lõi (56%).

Lập kế hoạch trước và thực hiện SSPM

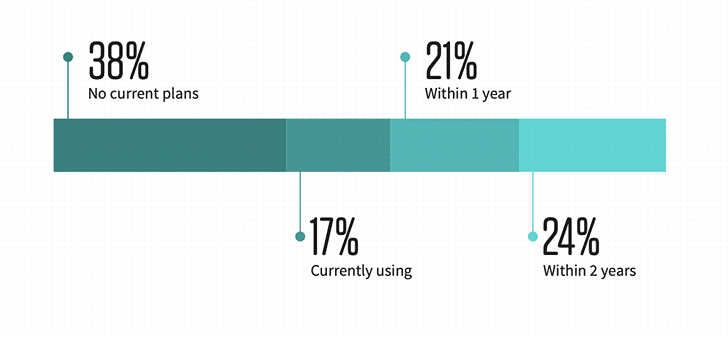

Mặc dù chủng loại này đã được giới thiệu ra thị trường cách đây hai năm, nhưng nó đang nhanh chóng trưởng thành. Khi đánh giá bốn giải pháp bảo mật đám mây, SSPM nhận được đánh giá trung bình là “hơi quen thuộc”. Hơn nữa, 62% người được hỏi báo cáo rằng họ đã sử dụng SSPM hoặc có kế hoạch triển khai SSPM trong 24 tháng tới.

Sự kết luận

Báo cáo Khảo sát Bảo mật SaaS năm 2022 cung cấp thông tin chi tiết về cách các tổ chức đang sử dụng và bảo vệ các ứng dụng SaaS của họ. Không còn nghi ngờ gì nữa, khi các công ty tiếp tục áp dụng nhiều ứng dụng SaaS quan trọng hơn đối với doanh nghiệp, thì rủi ro sẽ cao hơn. Để đối mặt với thách thức này, các công ty nên bắt đầu tự bảo vệ mình thông qua hai phương pháp hay nhất:

Đầu tiên là cho phép các nhóm bảo mật có được khả năng hiển thị đầy đủ vào tất cả các cài đặt bảo mật của ứng dụng SaaS, bao gồm quyền truy cập ứng dụng của bên thứ 3 và quyền của người dùng, do đó cho phép các bộ phận duy trì quyền truy cập của họ mà không có nguy cơ thực hiện các thay đổi không phù hợp khiến tổ chức dễ bị tấn công. Thứ hai, các công ty nên sử dụng các công cụ tự động, chẳng hạn như SSPM, để liên tục theo dõi và nhanh chóng khắc phục các cấu hình sai bảo mật SaaS. Các công cụ tự động này cho phép các nhóm bảo mật nhận ra và khắc phục sự cố trong thời gian gần thực, giảm thời gian tổng thể tổ chức dễ bị tấn công hoặc ngăn sự cố xảy ra cùng nhau.

Cả hai thay đổi này đều cung cấp hỗ trợ cho nhóm bảo mật của họ trong khi không ngăn các bộ phận tiếp tục công việc của họ.

.